百度云扫描报WebServer Fastcgi安全漏洞处理方法

以下是百度官方给出的漏洞扫描提示报告:

漏洞修复建议

漏洞信息

漏洞信息扫描时间:2019-04-16 19:14:33

关联域名/IP:www.xxxxxx.com

文件位置:http://www.xxxxx.com:999/themes/jquery/jquery-ui-1.8.16.custom.css/indexindex.php

问题归属:应用服务相关

问题类型:代码执行

问题等级:高危

-

问题详情

问题详情WebServer Fastcgi配置不当,会造成其他文件(例如css,js,jpg等静态文件)被当成php脚本解析执行。当用户将恶意脚本webshell改为静态文件上传到webserver传递给后端php解析执行后,会让攻击者获得服务器的操作权限。

-

解决方案

解决方案配置webserver关闭cgi.fix_pathinfo为0 或者 配置webserver过滤特殊的php文件路径例如: if ( $fastcgi_script_name ~ ..*/.*php ) { return 403; }

FastCGI解析漏洞 WebServer Fastcgi配置不当,会造成其他文件(例如css,js,jpg等静态文件)被当成php脚本解析执行。当用户将恶意脚本webshell改为静态文件上传到webserver传递给后端php解析执行后,会让攻击者获得服务器的操作权限 高风险项漏洞地址(URL)。

出问题的服务器环境是windows server 2008R2,使用IIS配置的网站。

处理方法:

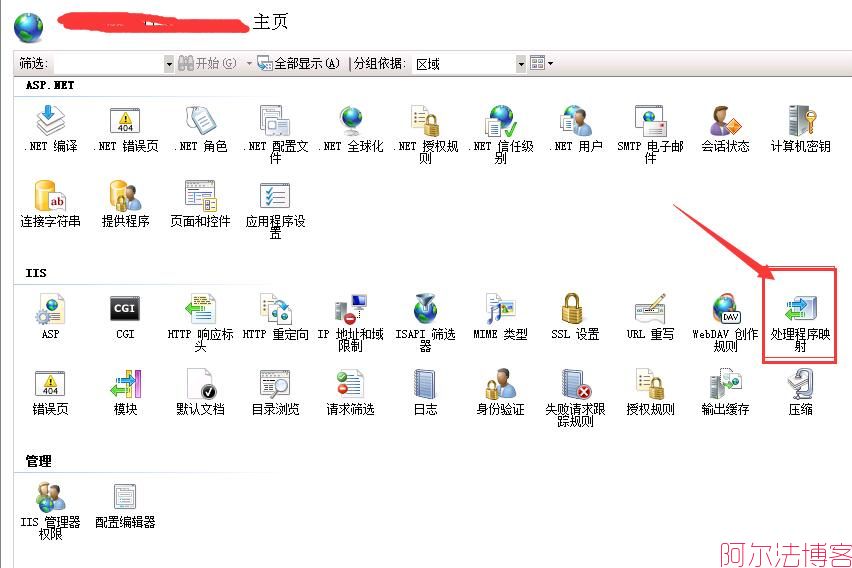

1、登陆服务器,打开iis,选中要配置的网站,在右侧功能选项中选择“处理程序映射”,双击,如下图:

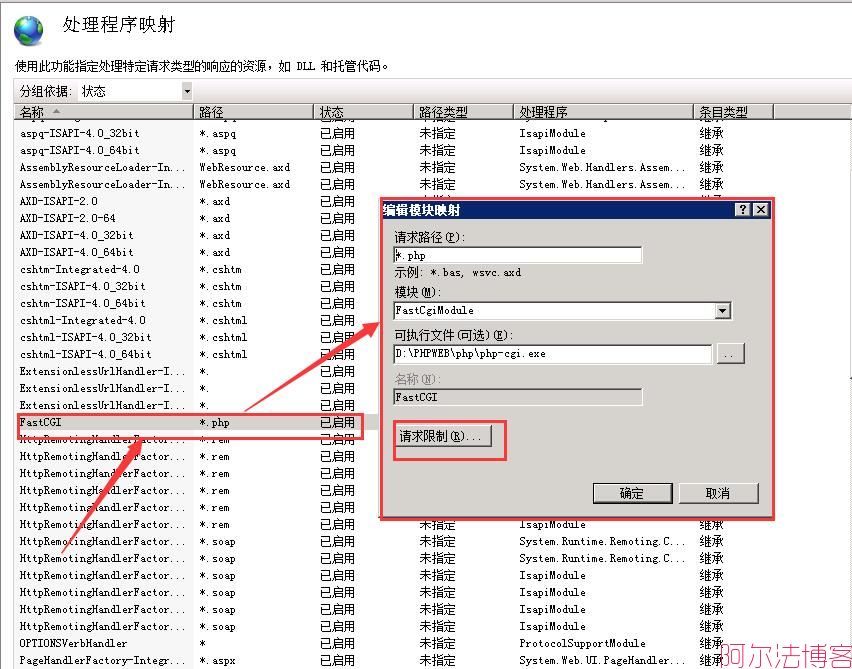

2、进入配置列表后,找到FastCGI选项,双击进入,如下图:

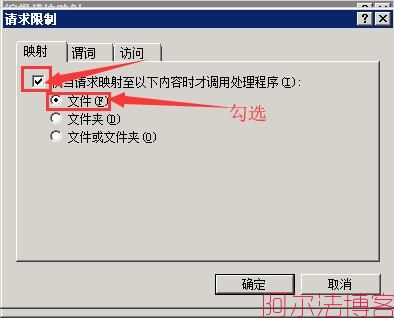

3、在弹出的“编辑模块映射”窗口,点击“请求限制”,在新弹窗中勾选“仅当请求映射至以下内容时才调用处理程序”及“文件(F)”选项

至此,针对FastCGI的安全配置就完成了。

检测:

在网站目录下新建一个PHP文件,内容是输出PHP配置信息(phpinfo()),将文件重命名为i.jpg,访问http://www.website.com/i.jpg/1.php(1.jpg后面的php名字随便写),如果有漏洞则可以看到phpinfo()的信息,反之会返回404错误。

本站所有文章、数据、图片均来自互联网,一切版权均归源网站或源作者所有。

如果侵犯了你的权益请来信告知我们删除。邮箱:595397166@qq.com

上一篇:对应的服务器 tls 为 tls 1.0,小程序要求的TLS版本必须大于等于1.2问题

下一篇:没有了